Überragender Schutz mit zentralem Management

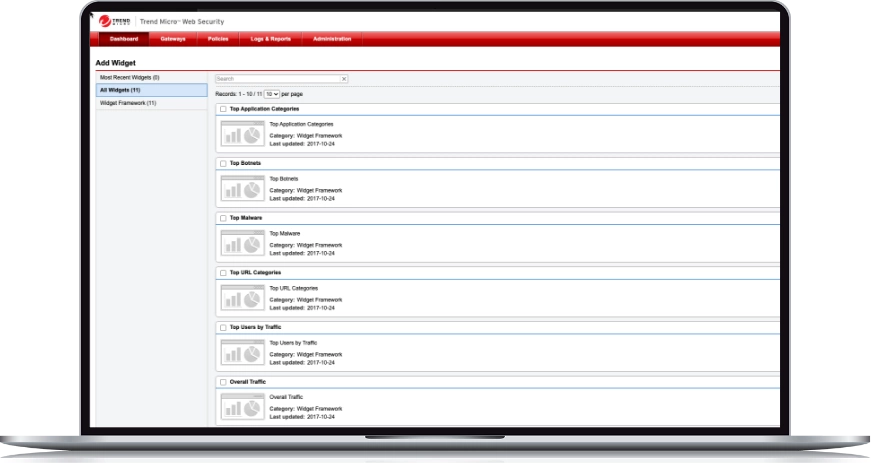

Überwachen Sie die Web-Nutzung und verwalten Sie Richtlinien mithilfe einer einzelnen Management-Konsole.

Stoppen Sie Bedrohungen, bevor diese Endpunkte und mobile Geräte erreichen.

Schützen Sie Anwender an jedem Ort, innerhalb und außerhalb des Unternehmensnetzwerks.

Verteidigen Sie sich dank mehrschichtiger Schutzmaßnahmen gegen fortgeschrittene und unbekannte Bedrohungen.

Zugriffskontrolle und Transparenz für Cloud-Apps

Erlaubt Ihnen, den Zugriff auf Cloud-Services für Ihre Anwender zu kontrollieren.

Identifiziert 30.000 nicht sanktionierte Cloud-Services und führt die vom Administrator festgelegten Richtlinien aus.

Sperrt den Zugriff auf populäre sanktionierte Cloud-Services über persönliche Konten.

Flexible Bereitstellungsoptionen

Eine Lizenz, drei Optionen für die Gateway-Bereitstellung: in der Cloud, lokal oder als Hybrid-Lösung.

Cloud-basiert: Eliminieren Sie die Kosten und den Abzug von Ressourcen, die durch Backhauling des Datenverkehrs oder die Verwaltung mehrerer sicherer Web Gateways entstehen.

Hybrid: Stellen Sie lokale virtuelle Appliances für umfangreiche Unternehmensstandorte bereit; schützen Sie kleinere Zweigstellen und mobile Anwender durch ein Cloud Web Gateway.

Passende Optionen, auch für Ihre Ressourcen- und Sicherheitsbedürfnisse

Trend Micro™ Web Security™ Advanced bietet Ihnen zukunftsorientierten Schutz vor Bedrohungen aus dem Web, URL-Filterung und Applikationskontrolle. Darüber hinaus enthält die Lösung Unternehmensfunktionen wie:

- Sandbox-Analysen für unbekannte Dateien

- Transparenz und Zugriffskontrolle für Cloud-Apps

- Schutz vor Datenverlust

Sie benötigen nur die Basisfunktionen? Trend Micro™ Web Security™ Standard bietet Ihnen optimierte Schutzfunktionen.

OPTIONEN VERGLEICHEN

Wählen Sie den Service, der am besten zu Ihren Anforderungen passt

Weiterführende Ressourcen entdecken

Datenblatt

SCHLIESSEN SIE SICH ÜBER 500.000 KUNDEN WELTWEIT AN

Erste Schritte mit Web Security